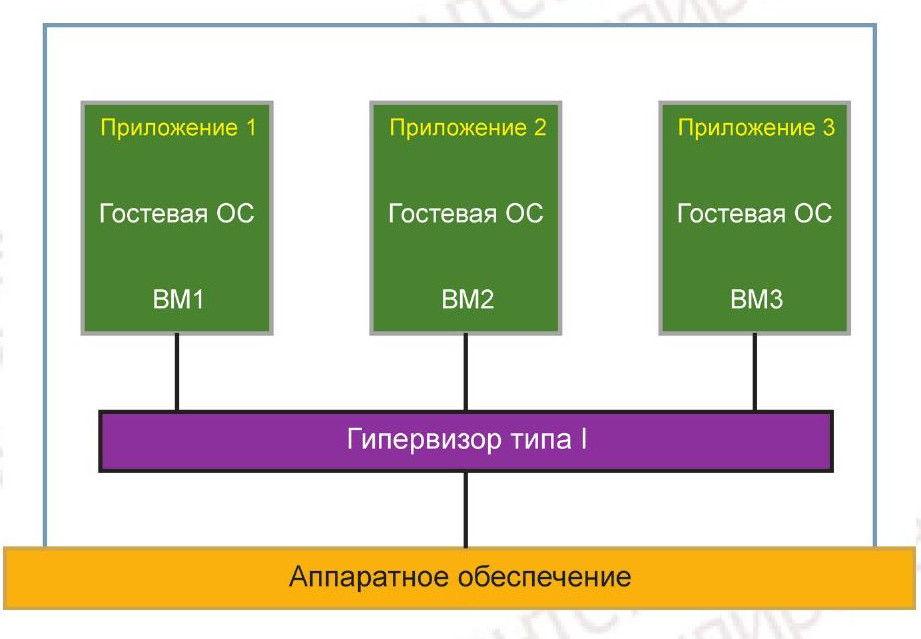

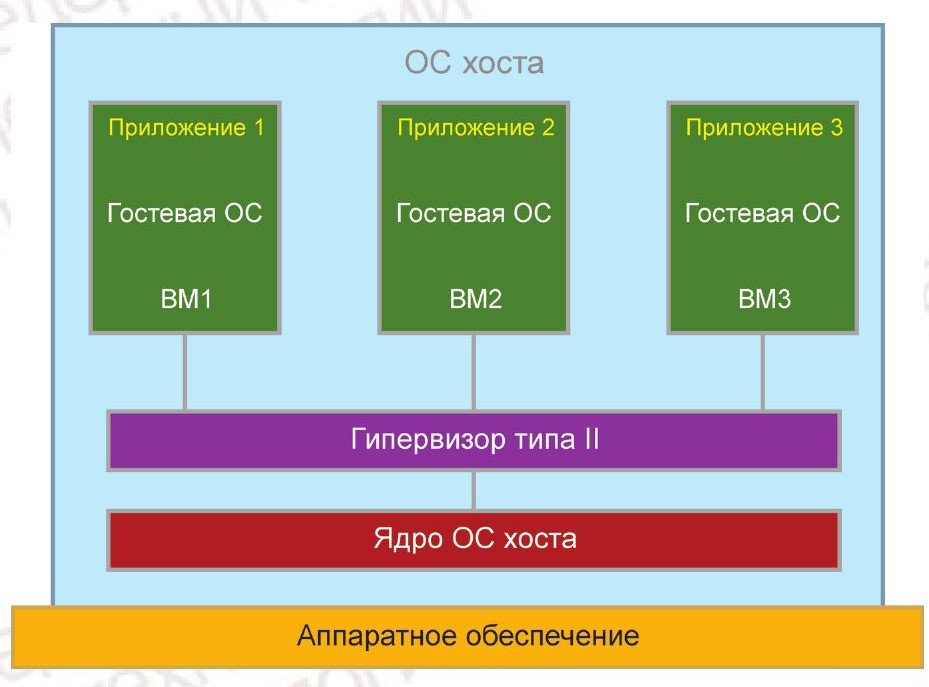

представляет собой изолированную , которая использует физические . Другими словами, речь идет о виртуализации . ПО в каждой ВМ получает тщательно контролируемый доступ к физическим ресурсам, чтобы обеспечить совместное использование этих ресурсов. ВМ, которые иногда называются системными ВМ, предлагают широкую , необходимую для выполнения полных стеков ПО, включая целые и код , использующих ОС. Как показано на 1, это отражается в виде элементов «» и «Приложение №» в каждой ВМ.

ВМ — обеспечить одновременную работу нескольких приложений в одной системе. При этом эти приложения остаются изолированными друг от друга. ПО, работающее в каждой ВМ, имеет свое собственное системное аппаратное обеспечение, такое как , , одно или несколько для и оборудование. Изолированность означает, что ПО, работающее в одной ВМ, отделено от ПО, работающего в других ВМ в той же системе, и это ПО никак не пересекается друг с другом. Также оно отделено от . Виртуализация обычно означает, что часть доступных физических вычислительных ресурсов может быть предоставлена каждой ВМ, например: ограниченное количество процессоров, ограниченный объем оперативной памяти, ограниченное пространство для хранения и контролируемый доступ к .

Каждая ВМ содержит полный стек ПО, начиная с операционной системы и заканчивая любым другим ПО, необходимым для работы одного или более приложений, выполняемых в ВМ. Программный стек может быть очень простым (например, собственное приложение, написанное на С, использующее только , предоставляемые самой ОС) или сложным [например, приложение, написанное на программирования Java™, для которого требуется среда выполнения и которое активно использует и (или) , которых нет в операционной системе и которые должны предоставляться отдельно].

Каждая ВМ может в принципе содержать любую ОС. Различные ВМ на одной аппаратной системе могут работать под совершенно разных ОС, таких как Linux и Windows. Единственное заключается в том, что все ПО, выполняемое в ВМ, должно быть разработано для аппаратной архитектуры именно этой системы, поскольку аппаратное обеспечение виртуализируется, а не . Так, например, программный , созданный для архитектуры ARM, не будет работать в ВМ, запущенной в системе на базе архитектуры Intel х86 [из 6.2 Виртуальные машины и виртуализация систем ГОСТ Р 70860—2023]