Р 50.1.053–2005 Информационные технологии. Основные термины и определения в области технической защиты информации. Information technologies. Basic terms and definitions in scope of technical protection of information. УДК 001.4:025.4:006.354 ОКС 01.040.01 Э00 ОКСТУ 0090. Редакция от 15.12.2023.

1 Область применения Р 50.1.053-2005

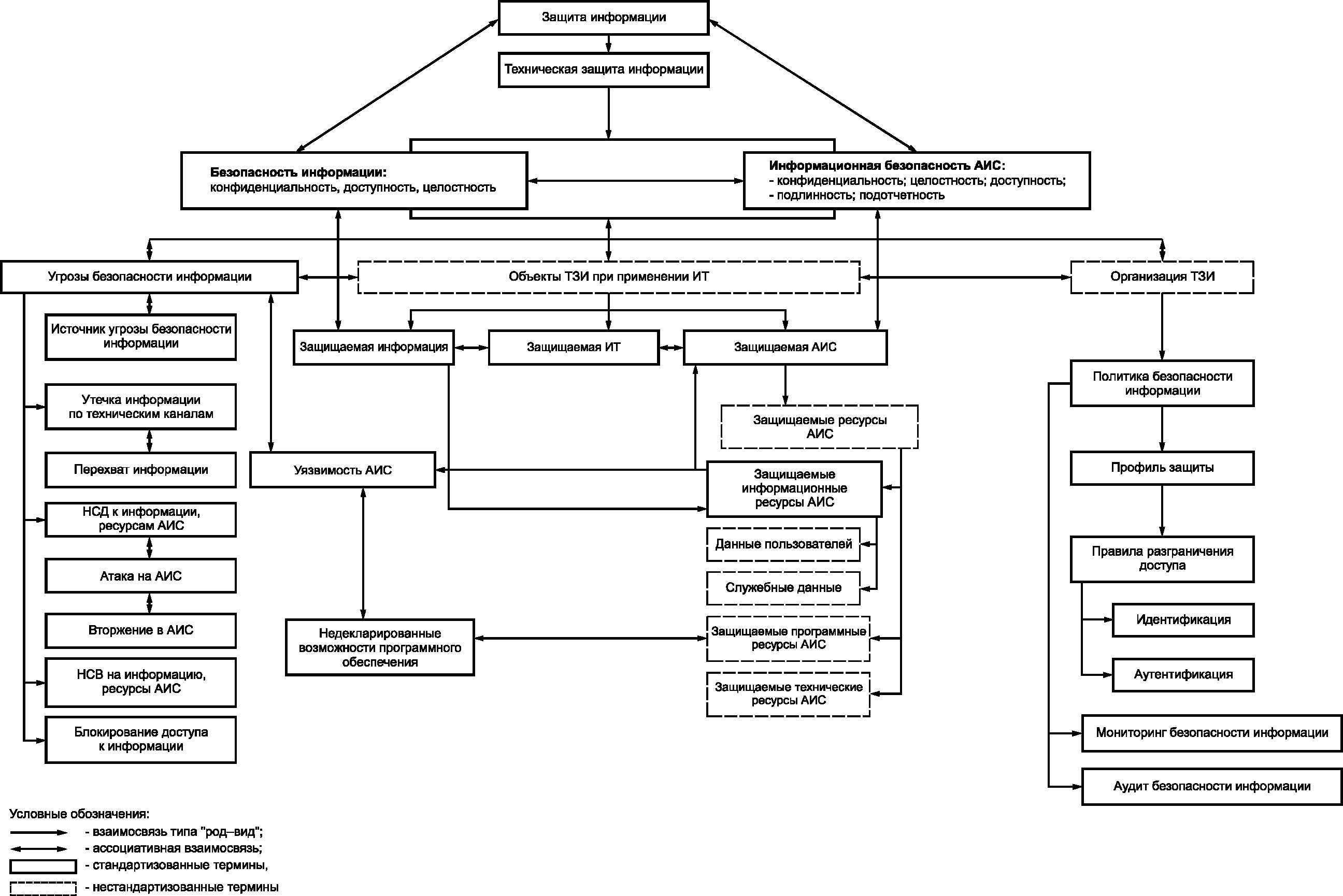

Настоящие рекомендации по стандартизации устанавливают термины и определения понятий в области технической защиты информации при применении информационных технологий.

Термины, установленные настоящими рекомендациями по стандартизации, рекомендуются для использования во всех видах документации и литературы по вопросам технической защиты информации при применении информационных технологий, входящих в сферу работ по стандартизации и (или) использующих результаты этих работ.

Настоящие рекомендации по стандартизации должны применяться совместно с ГОСТ Р 50922.

2 Нормативные ссылки Р 50.1.053-2005

В настоящих рекомендациях использованы нормативные ссылки на следующие стандарты:

- ГОСТ 1.1–2002 Межгосударственная система стандартизации. Термины и определения

- ГОСТ 34.003–90 Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения

- ГОСТ 15971–90 Системы обработки информации. Термины и определения

- ГОСТ Р 50922–96 Защита информации. Основные термины и определения

- ГОСТ Р 51275–99 Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения

- ГОСТ Р 51898–2002 Аспекты безопасности. Правила включения в стандарты

3 Стандартизованные термины и определения Р 50.1.053-2005

3.1 Объекты технической защиты информации Р 50.1.053-2005

Защищаемая автоматизированная информационная система (trusted computer system) по Р 50.1.053-2005

Автоматизированная информационная система, предназначенная для сбора, хранения, обработки, передачи и использования защищаемой информации с требуемым уровнем ее защищенности [из 3.1.1 Р 50.1.053–2005]

Защищаемые информационные ресурсы (автоматизированной информационной системы) по Р 50.1.053-2005

Информационные ресурсы автоматизированной информационной системы, для которых должен быть обеспечен требуемый уровень их защищенности.

Примечание — Информационные ресурсы включают в себя документы и массивы документов, используемые в автоматизированных информационных системах.

[из 3.1.2 Р 50.1.053–2005]

Защищаемая информационная технология по Р 50.1.053-2005

Информационная технология, предназначенная для сбора, хранения, обработки, передачи и использования защищаемой информации с требуемым уровнем ее защищенности [из 3.1.3 Р 50.1.053–2005]

Безопасность информации (данных) (information (data) security) по Р 50.1.053-2005

Состояние защищенности информации (данных), при котором обеспечиваются ее (их) конфиденциальность, доступность и целостность.

Примечание — Безопасность информации (данных) определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые при применении информационной технологии.

[из 3.1.4 Р 50.1.053–2005]

Безопасность информации при применении информационных технологий (IT security) по Р 50.1.053-2005

Состояние защищенности информационной технологии, обеспечивающее безопасность информации, для обработки которой она применяется, и информационную безопасность автоматизированной информационной системы, в которой она реализована [из 3.1.5 Р 50.1.053–2005]

Безопасность автоматизированной информационной системы по Р 50.1.053-2005

Состояние защищенности автоматизированной информационной системы, при котором обеспечиваются конфиденциальность, доступность, целостность, подотчетность и подлинность ее ресурсов [из 3.1.6 Р 50.1.053–2005]

Конфиденциальность информации, ресурсов автоматизированной информационной системы (confidentiality) по Р 50.1.053-2005

Состояние информации (ресурсов автоматизированной информационной системы), при котором доступ к ней (к ним) осуществляют только субъекты, имеющие на него право [из 3.1.7 Р 50.1.053–2005]

Целостность информации, ресурсов автоматизированной информационной системы (integrity) по Р 50.1.053-2005

Состояние информации (ресурсов автоматизированной информационной системы), при котором ее (их) изменение осуществляется только преднамеренно субъектами, имеющими на него право [из 3.1.8 Р 50.1.053–2005]

Доступность информации, ресурсов автоматизированной информационной системы (availability) по Р 50.1.053-2005

Состояние информации (ресурсов автоматизированной информационной системы), при котором субъекты, имеющие право доступа, могут реализовать их беспрепятственно.

Примечание — К правам доступа относятся: право на чтение, изменение, копирование, уничтожение информации, а также права на изменение, использование, уничтожение ресурсов.

[из 3.1.9 Р 50.1.053–2005]

Подотчетность ресурсов автоматизированной информационной системы (accountability) по Р 50.1.053-2005

Состояние ресурсов автоматизированной информационной системы, при котором обеспечиваются их идентификация и регистрация [из 3.1.10 Р 50.1.053–2005]

Подлинность ресурсов автоматизированной информационной системы (authenticity) по Р 50.1.053-2005

Состояние ресурсов автоматизированной информационной системы, при котором обеспечивается реализация информационной технологии с использованием именно тех ресурсов, к которым субъект, имеющий на это право, обращается [из 3.1.11 Р 50.1.053–2005]

3.2 Угрозы безопасности информации Р 50.1.053-2005

Угроза безопасности информации (threat) по Р 50.1.053-2005

Совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения конфиденциальности, доступности и (или) целостности информации [из 3.2.1 Р 50.1.053–2005]

Источник угрозы безопасности информации по Р 50.1.053-2005

Субъект, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации [из 3.2.2 Р 50.1.053–2005]

Уязвимость автоматизированной информационной системы (vulnerability) по Р 50.1.053-2005

Недостаток или слабое место в автоматизированной информационной системе, которые могут быть условием реализации угрозы безопасности обрабатываемой в ней информации [из 3.2.3 Р 50.1.053–2005]

Утечка информации по техническому каналу (leakage) по Р 50.1.053-2005

Неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации [из 3.2.4 Р 50.1.053–2005]

Перехват информации (interception) по Р 50.1.053-2005

Неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов [из 3.2.5 Р 50.1.053–2005]

Информативный сигнал (informative signal) по Р 50.1.053-2005

Сигнал, по параметрам которого может быть определена защищаемая информация [из 3.2.6 Р 50.1.053–2005]

Доступ в автоматизированной информационной системе (access) по Р 50.1.053-2005

Получение возможности ознакомления с информацией, ее обработки и (или) воздействия на информацию и (или) ресурсы автоматизированной информационной системы с использованием программных и (или) технических средств.

Примечание — Доступ осуществляется субъектами доступа, к которым относятся лица, а также логические и физические объекты.

[из 3.2.7 Р 50.1.053–2005]

Субъект доступа в автоматизированной информационной системе (subject) по Р 50.1.053-2005

Лицо или единица ресурса автоматизированной информационной системы, действия которой по доступу к ресурсам автоматизированной информационной системы регламентируются правилами разграничения доступа [из 3.2.8 Р 50.1.053–2005]

Объект доступа в автоматизированной информационной системе (object) по Р 50.1.053-2005

Единица ресурса автоматизированной информационной системы, доступ к которой регламентируется правилами разграничения доступа [из 3.2.9 Р 50.1.053–2005]

Несанкционированный доступ к информации, ресурсам автоматизированной информационной системы, НСД (unauthorized access) по Р 50.1.053-2005

Доступ к информации (ресурсам автоматизированной информационной системы), осуществляемый с нарушением установленных прав и (или) правил доступа к информации (ресурсам автоматизированной информационной системы).

- Несанкционированный доступ может быть осуществлен преднамеренно или непреднамеренно.

- Права и правила доступа к информации и ресурсам информационной системы устанавливаются для процессов обработки информации, обслуживания автоматизированной информационной системы, изменения программных, технических и информационных ресурсов, а также получения информации о них.

[из 3.2.10 Р 50.1.053–2005]

Несанкционированное воздействие на информацию, ресурсы автоматизированной информационной системы при применении информационных технологий, НСВ по Р 50.1.053-2005

Изменение информации (ресурсов автоматизированной информационной системы), осуществляемое с нарушением установленных прав и (или) правил.

- Несанкционированное воздействие может быть осуществлено преднамеренно или непреднамеренно. Преднамеренные несанкционированные воздействия являются специальными воздействиями.

- Изменение может быть осуществлено в форме замены информации (ресурсов автоматизированной информационной системы), введения новой информации (новых ресурсов автоматизированной информационной системы), а также уничтожения или повреждения информации (ресурсов автоматизированной информационной системы).

[из 3.2.11 Р 50.1.053–2005]

Атака при применении информационных технологий (attack) по Р 50.1.053-2005

Действия, направленные на реализацию угроз несанкционированного доступа к информации, воздействия на нее или на ресурсы автоматизированной информационной системы с применением программных и (или) технических средств [из 3.2.12 Р 50.1.053–2005]

Вторжение в автоматизированную информационную систему (intrusion) по Р 50.1.053-2005

Выявленный факт попытки несанкционированного доступа к ресурсам автоматизированной информационной системы [из 3.2.13 Р 50.1.053–2005]

Блокирование доступа к информации при применении информационных технологий по Р 50.1.053-2005

Создание условий, препятствующих доступу к информации субъекту, имеющему право на него.

Примечание — Создание условий, препятствующих доступу к информации, может быть осуществлено по времени доступа, функциям по обработке информации (видам доступа) и (или) доступным информационным ресурсам.

[из 3.2.14 Р 50.1.053–2005]

Закладочное устройство по Р 50.1.053-2005

Техническое средство, скрытно устанавливаемое на объекте информатизации или в контролируемой зоне с целью перехвата информации или несанкционированного воздействия на информацию и (или) ресурсы автоматизированной информационной системы.

Примечание — Местами установки закладочных устройств на охраняемой территории могут быть любые элементы контролируемой зоны, например ограждение, конструкции, оборудование, предметы интерьера, транспортные средства.

[из 3.2.15 Р 50.1.053–2005]

Программное воздействие по Р 50.1.053-2005

Несанкционированное воздействие на ресурсы автоматизированной информационной системы, осуществляемое с использованием вредоносных программ [из 3.2.16 Р 50.1.053–2005]

Вредоносная программа по Р 50.1.053-2005

Программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на информацию или ресурсы автоматизированной информационной системы [из 3.2.17 Р 50.1.053–2005]

Компьютерный вирус (computer virus) по Р 50.1.053-2005

Вредоносная программа, способная создавать вредоносные программы и (или) свои копии [из 3.2.18 Р 50.1.053–2005]

Недекларированные возможности (программного обеспечения) по Р 50.1.053-2005

Функциональные возможности программного обеспечения, не описанные в документации [из 3.2.19 Р 50.1.053–2005]

Программная закладка (malicious logic) по Р 50.1.053-2005

Преднамеренно внесенные в программное обеспечение функциональные объекты, которые при определенных условиях инициируют реализацию недекларированных возможностей программного обеспечения.

Примечание — Программная закладка может быть реализована в виде вредоносной программы или программного кода.

[из 3.2.20 Р 50.1.053–2005]

3.3 Меры технической защиты информации Р 50.1.053-2005

Техническая защита информации, ТЗИ (technical information protection) по Р 50.1.053-2005

Обеспечение защиты некриптографическими методами информации, содержащей сведения, составляющие государственную тайну, иной информации с ограниченным доступом, предотвращение ее утечки по техническим каналам, несанкционированного доступа к ней, специальных воздействий на информацию и носители информации в целях ее добывания, уничтожения, искажения и блокирования доступа к ней на территории Российской Федерации [1].

Примечание — Техническая защита информации при применении информационных технологий осуществляется в процессах сбора, обработки, передачи, хранения, распространения информации с целью обеспечения ее безопасности на объектах информатизации.

[из 3.3.1 Р 50.1.053–2005]

Политика безопасности информации в организации (organizational security policy) по Р 50.1.053-2005

Одно или несколько правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности [из 3.3.2 Р 50.1.053–2005]

Профиль защиты (protection profile) по Р 50.1.053-2005

Совокупность типовых требований по обеспечению безопасности информации, которые должны быть реализованы в защищаемой автоматизированной информационной системе.

Примечание — Профиль защиты может разрабатываться для автоматизированной информационной системы, средства вычислительной техники, а также их технических и программных средств.

[из 3.3.3 Р 50.1.053–2005]

Аудит безопасности информации (security audit) по Р 50.1.053-2005

Совокупность действий по независимой проверке и изучению документации автоматизированной информационной системы, а также по испытаниям средств защиты информации, направленная на обеспечение выполнения установленной политики безопасности информации и правил эксплуатации автоматизированной информационной системы, на выявление уязвимостей автоматизированной информационной системы и на выработку рекомендаций по устранению выявленных недостатков в средствах защиты информации, политике безопасности информации и правилах эксплуатации автоматизированной информационной системы.

Примечание — Аудит безопасности может осуществляться независимой организацией (третьей стороной) по договору с проверяемой организацией (внешний аудит), а также подразделением или должностным лицом организации (внутренний аудит).

[из 3.3.4 Р 50.1.053–2005]

Аудит безопасности автоматизированной информационной системы (computer-system audit) по Р 50.1.053-2005

Проверка реализованных в автоматизированной информационной системе процедур обеспечения безопасности с целью оценки их эффективности и корректности, а также разработки предложений по их совершенствованию [из 3.3.5 Р 50.1.053–2005]

Мониторинг безопасности информации при применении информационных технологий (IT security monitoring) по Р 50.1.053-2005

Процедуры регулярного наблюдения за процессом обеспечения безопасности информации при применении информационных технологий [из 3.3.6 Р 50.1.053–2005]

Правила разграничения доступа (в автоматизированной информационной системе) по Р 50.1.053-2005

Правила, регламентирующие условия доступа субъектов доступа к объектам доступа в автоматизированной информационной системе [из 3.3.7 Р 50.1.053–2005]

Аутентификация субъекта доступа (authentication) по Р 50.1.053-2005

Действия по проверке подлинности субъекта доступа в автоматизированной информационной системе [из 3.3.8 Р 50.1.053–2005]

Идентификация (identification) по Р 50.1.053-2005

Действия по присвоению субъектам и объектам доступа identification идентификаторов и (или) по сравнению предъявляемого идентификатора с перечнем присвоенных идентификаторов [из 3.3.9 Р 50.1.053–2005]

Приложение А (справочное) - Термины и определения общетехнических понятий Р 50.1.053-2005

Защита информации по ГОСТ Р 50922-2006

Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию [из 2.1.1 ГОСТ Р 50922–2006]

Автоматизированная система (АС) (Automated system) по ГОСТ 34.003-90

Система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций [из 1.1 ГОСТ 34.003—90]

Информационная система по Р 50.1.056-2005

- Организационно–упорядоченная совокупность документов (массивов документов) и информационных технологий, в том числе с использованием средств вычислительной техники и связи [5].

- Автоматизированная система, результатом функционирования которой является представление выходной информации для последующего использования.

[из А.2 Р 50.1.056–2005]

Защищаемая информация по ГОСТ Р 50922-2006

Информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Примечание — Собственниками информации могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

[из 2.5.2 ГОСТ Р 50922–2006]

Объект информатизации по ГОСТ Р 51275-2006

Совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или помещений и объектов, предназначенные для ведения конфиденциальных переговоров [из 3.1 ГОСТ Р 51275–2006]

Безопасность информационной технологии по Р 50.1.053-2005

Состояние информационной технологии, определяющее защищенность информации и ресурсов информационной технологии от действия объективных и субъективных, внешних и внутренних, случайных и преднамеренных угроз, а также способность информационной технологии выполнять предписанные функции без нанесения неприемлемого ущерба субъектам информационных отношений [3] [из А.7 Р 50.1.053–2005]

Безопасность по ГОСТ 1.1-2002

Отсутствие недопустимого риска, связанного с возможностью нанесения ущерба.

Примечание — В области стандартизации безопасность продукции, процессов и услуг обычно рассматривается с целью достижения оптимального баланса ряда факторов, включая такие нетехнические факторы как поведение человека, позволяющее свести устранимый риск, связанный с возможностью нанесения ущерба здоровью людей и сохранности имущества, до приемлемого уровня.

[из А.7 ГОСТ 1.1—2002]

Данные (Data) по ГОСТ 15971-90

Информация, представленная в виде, пригодном для обработки автоматическими средствами при возможном участии человека [из 1 табл. 1 ГОСТ 15971—90]

Риск по ГОСТ Р 51898-2002

Сочетание вероятности нанесения ущерба и тяжести этого ущерба [из 3.2 ГОСТ Р 51898–2002]

Защита информации от утечки по ГОСТ Р 50922-2006

Защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение (затруднение) получения защищаемой информации (иностранными) разведками и другими заинтересованными субъектами.

Примечание — Заинтересованными субъектами могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

[из 2.3.2 ГОСТ Р 50922–2006]

Требование по ГОСТ 1.1-2002

Положение нормативного документа, содержащее критерии, которые должны быть соблюдены [из 6.1.1 ГОСТ 1.1—2002]

Криптографическая защита данных по Р 50.1.056-2005

Защита данных при помощи криптографического преобразования данных [1] [из А.9 Р 50.1.056–2005]

Библиография Р 50.1.053-2005

[1] Положение о Федеральной службе по техническому и экспортному контролю. Утверждено Указом Президента Российской Федерации от 16.08.2004 г. № 1085 «Вопросы Федеральной службы по техническому и экспортному контролю»

[2] Федеральный закон Российской Федерации от 20.02.1995 № 24–ФЗ (в ред. Федерального закона от 10.01.2003 г. № 15–ФЗ) «Об информации, информатизации и защите информации»

[3] Руководящий документ Гостехкомиссии России «Безопасность информационных технологий. Критерии оценки безопасности информационных технологий». Введен в действие Приказом Гостехкомиссии России от 19.06.02 г. № 187