На этапе «ликвидация последствий компьютерного инцидента» специалистами, входящими в состав рабочей группы реагирования на компьютерный инцидент, должны выполняться действия, направленные на устранение последствий негативного влияния компьютерного инцидента на информационный ресурс (по возможности) и (или) восстановление элемента информационной инфраструктуры (группы элементов или информационного ресурса в целом) и (или) обрабатываемой в нем информации.

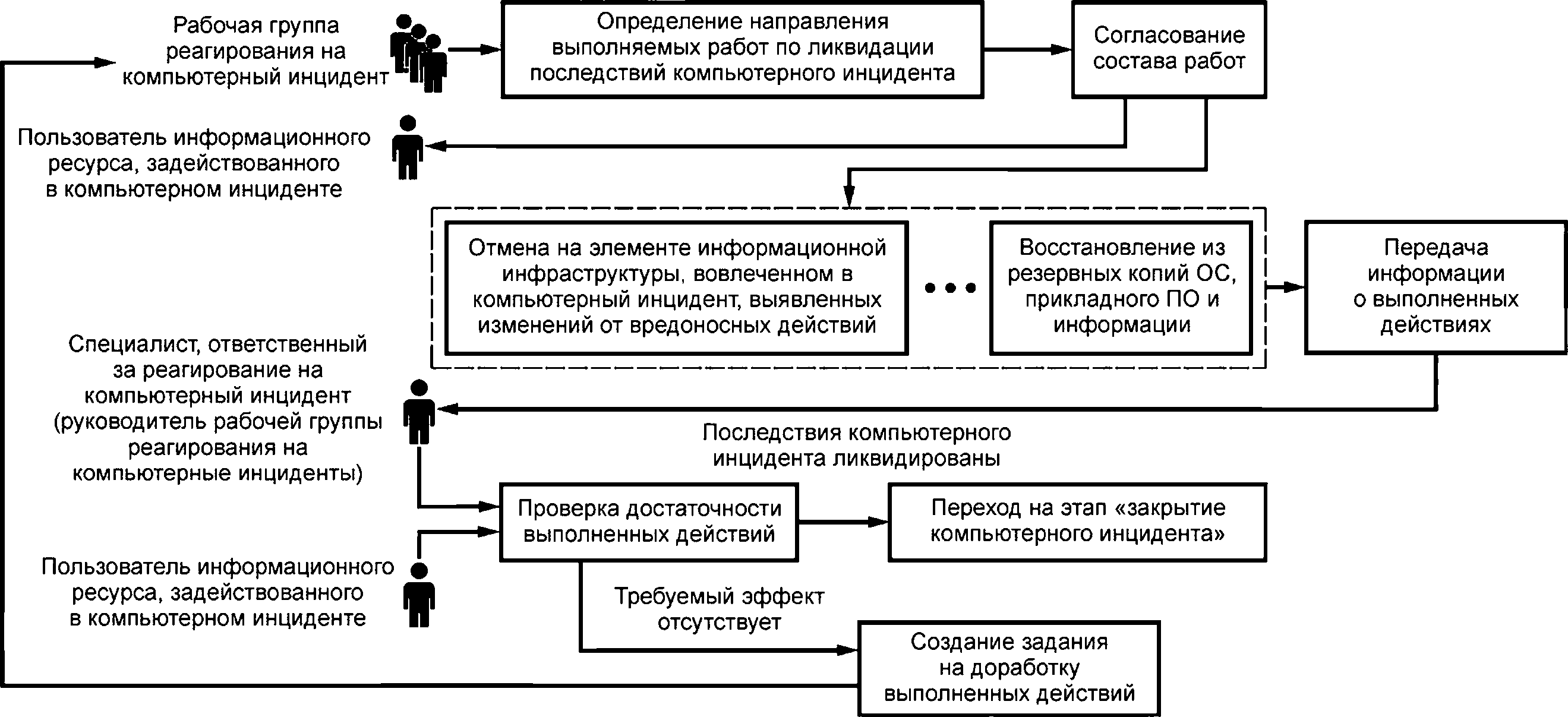

На рисунке 4 представлена схема организационного процесса этапа «ликвидация последствий компьютерного инцидента».

Рисунок 4 - Схема организационного процесса этапа «ликвидация последствий компьютерного инцидента»

К примерам возможных действий, которые могут быть выполнены для ликвидации последствий компьютерного инцидента, приведшего к негативным последствиям на уровне сети, можно отнести:

а) внесение изменений в параметры настроек ОС, средств защиты информации и прикладного ПО, функционирующего в информационных ресурсах, вовлеченных в компьютерный инцидент;

б) отключение неиспользуемых функций телекоммуникационного оборудования (например, отключение уязвимых сервисов или протоколов, которые использовались для распространения вредоносного ПО);

в) смена аутентификационной информации скомпрометированных учетных записей пользователей:

- на телекоммуникационном оборудовании;

- средствах межсетевого экранирования;

- средствах защиты от компьютерных атак, направленных на отказ в обслуживании;

г) внесение изменений в правила фильтрации межсетевых экранов;

д) внесение изменений в параметры очистки трафика в средствах защиты от компьютерных атак, направленных на отказ в обслуживании;

е) подключение резервных ресурсов (каналы связи, серверное оборудование, виртуальные машины, оборудование из состава запасных инструментов и принадлежностей);

ж) миграция (перемещение) виртуальных машин в сторонние виртуальные инфраструктуры.

К примерам возможных мер, которые могут быть приняты для ликвидации последствий компьютерного инцидента, приведшего к негативным последствиям на уровне прикладного ПО, можно отнести:

- выполнение настройки безопасной конфигурации прикладного или специального ПО, вовлеченного в компьютерный инцидент;

- восстановление из актуальных резервных копий файлов, баз данных, конфигурационных файлов, подвергшихся модификации при компьютерном инциденте;

- восстановление удаленных файлов, в том числе с использованием специальных инструментальных средств;

- удаление ПО, вовлеченного в компьютерный инцидент, и всех его файлов с последующей установкой актуальной версии данного ПО и актуальных обновлений безопасности.

К примерам возможных мер, которые могут быть приняты для ликвидации последствий компьютерного инцидента, приведшего к негативным последствиям на уровне ОС, можно отнести:

- удаление вредоносного ПО;

- отмена изменений, внесенных вредоносным ПО (например, удаление созданных вредоносным ПО файлов, отмена выполненных изменений в конфигурации и настройках ОС, удаление созданных вредоносным ПО учетных записей);

- смена аутентификационной информации для скомпрометированных учетных записей пользователей в ОС;

- восстановление средств защиты информации, функционирующих в среде ОС;

- восстановление ОС в целом;

- настройка безопасной конфигурации средств защиты информации, функционирующих в среде ОС;

- настройка безопасной конфигурации ОС;

- переустановка ОС и прикладного ПО с последующей установкой актуальных обновлений безопасности.

[из 6.5 Ликвидация последствий компьютерного инцидента ГОСТ Р 59712-2022]