Р 50.1.056–2005 Техническая защита информации. Основные термины и определения. Technical information protection. Terms and definitions. УДК 001.4:025.4:006.354 ОКС 01.040.01 Т00. Редакция от 13.12.2023.

1 Область применения Р 50.1.056-2005

Настоящие рекомендации устанавливают термины и определения понятий в области технической защиты информации в различных сферах деятельности.

Термины, установленные настоящими рекомендациями, рекомендуются для использования во всех видах документации и литературы по вопросам технической защиты информации, используемой в сфере работ по стандартизации [из 1 Область применения Р 50.1.056–2005]

2 Нормативные ссылки Р 50.1.056-2005

В настоящих рекомендациях использованы нормативные ссылки на следующий стандарты:

- ГОСТ Р 50922–96 Защита информации. Основные термины и определения

- ГОСТ Р 51275–99 Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения

- ГОСТ Р 51897–2002 Менеджмент риска. Термины и определения

- ГОСТ Р 51898–2002 Аспекты безопасности. Правила включения в стандарты

- ГОСТ 1.1–2002 Межгосударственная система стандартизации. Термины и определения

- ГОСТ 34.003–90 Информационная технология. Комплекс стандартов на автоматизированные системы. Термины и определения

- ГОСТ 15971–90 Системы обработки информации. Термины и определения

- ГОСТ 16504–81 Система государственных испытаний продукции. Испытания и контроль качества продукции. Основные термины и определения

[из 2 Нормативные ссылки Р 50.1.056–2005]

3 Термины и определения Р 50.1.056-2005

3.1 Общие понятия Р 50.1.056-2005

Информационная безопасность объекта информатизации по Р 50.1.056-2005

Состояние защищенности объекта информатизации, при котором обеспечивается безопасность информации и автоматизированных средств ее обработки [из 3.1.1 Р 50.1.056–2005]

Техническая защита информации (Technical Information protection) по Р 50.1.056-2005

Деятельность, направленная на обеспечение некриптографическими методами безопасности информации (данных), подлежащей защите в соответствии с действующим законодательством, с применением технических, программных и программно–технических средств [из 3.1.2 Р 50.1.056–2005]

Безопасность информации (данных) (Information (data) security) по Р 50.1.056-2005

Состояние защищенности информации (данных), при котором обеспечиваются ее (их) конфиденциальность, доступность и целостность.

Примечание — Безопасность информации (данных) определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, с несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые при применении информационной технологии.

[из 3.1.3 Р 50.1.056–2005]

Безопасность информационной технологии (IT security) по Р 50.1.056-2005

Состояние защищенности информационной технологии, при котором обеспечивается выполнение изделием, реализующим информационную технологию, предписанных функций без нарушений безопасности обрабатываемой информации [из 3.1.4 Р 50.1.056–2005]

Конфиденциальность информации (Confidentiality) по Р 50.1.056-2005

Состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право [из 3.1.5 Р 50.1.056–2005]

Целостность информации (Integrity) по Р 50.1.056-2005

Состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право [из 3.1.6 Р 50.1.056–2005]

Целостность ресурсов информационной системы по Р 50.1.056-2005

Состояние ресурсов информационной системы, при котором их изменение осуществляется только преднамеренно субъектами, имеющими на него право, при этом сохраняются их состав, содержание и организация взаимодействия [из 3.1.7 Р 50.1.056–2005]

Доступность информации (ресурсов информационной системы) (Availability) по Р 50.1.056-2005

Состояние информации (ресурсов информационной системы), при котором субъекты, имеющие права доступа, могут реализовать их беспрепятственно.

Примечание — К правам доступа относятся право на чтение, изменение, копирование, уничтожение информации, а также право на изменение, использование, уничтожение ресурсов.

[из 3.1.8 Р 50.1.056–2005]

Отчетность ресурсов информационной системы (Accountability) по Р 50.1.056-2005

Состояние ресурсов информационной системы, при котором обеспечиваются идентификация и регистрация действий с ними [из 3.1.9 Р 50.1.056–2005]

Подлинность ресурсов информационной системы (Authenticity) по Р 50.1.056-2005

Состояние ресурсов информационной системы, при котором обеспечивается реализация информационной технологии с использованием именно тех ресурсов, к которым субъект, имеющий на это право, обращается [из 3.1.10 Р 50.1.056–2005]

Показатель защищенности информации по Р 50.1.056-2005

Количественная или качественная характеристика безопасности информации, определяющая уровень требований, предъявляемых к конфиденциальности, целостности и доступности этой информации и реализуемых при ее обработке [из 3.1.11 Р 50.1.056–2005]

3.2 Угрозы безопасности информации Р 50.1.056-2005

Угроза безопасности информации (Threat) по Р 50.1.056-2005

Совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации [из 3.2.1 Р 50.1.056–2005]

Источник угрозы безопасности информации по Р 50.1.056-2005

Субъект (физическое лицо, материальный объект или физическое явление), являющийся непосредственной причиной возникновения угрозы безопасности информации [из 3.2.2 Р 50.1.056–2005]

Уязвимость информационной системы, брешь (Vulnerability, breach) по Р 50.1.056-2005

Свойство информационной системы, предоставляющее возможность реализации угроз безопасности обрабатываемой в ней информации.

- Условием реализации угрозы безопасности обрабатываемой в системе информации может быть недостаток или слабое место в информационной системе.

- Если уязвимость соответствует угрозе, то существует риск.

[из 3.2.3 Р 50.1.056–2005]

Утечка информации по техническому каналу (Leakage) по Р 50.1.056-2005

Неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации [Р 50.1.053–2005] [из 3.2.4 Р 50.1.056–2005]

Перехват информации (Interception) по Р 50.1.056-2005

Неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов [Р 50.1.053–2005] [из 3.2.5 Р 50.1.056–2005]

Несанкционированный доступ к информации (ресурсам информационной системы), НСД по Р 50.1.056-2005

Доступ к информации (ресурсам информационной системы), осуществляемый с нарушением установленных прав и (или) правил доступа к информации (ресурсам информационной системы) с применением штатных средств информационной системы или средств, аналогичных им по своим функциональному предназначению и техническим характеристикам.

- Несанкционированный доступ может быть осуществлен преднамеренно или непреднамеренно.

- Права и правила доступа к информации и ресурсам информационной системы устанавливают для процессов обработки информации, ее обслуживания, изменения программных, технических и информационных ресурсов, а также получения информации о них.

[из 3.2.6 Р 50.1.056–2005]

Несанкционированное воздействие на информацию (ресурсы информационной системы) по Р 50.1.056-2005

Изменение, уничтожение или копирование информации (ресурсов информационной системы), осуществляемое с нарушением установленных прав и (или) правил.

- Несанкционированное воздействие может быть осуществлено преднамеренно или непреднамеренно. Преднамеренные несанкционированные воздействия являются специальными воздействиями.

- Изменение может быть осуществлено в форме замены информации (ресурсов информационной системы); введения новой информации (новых ресурсов информационной системы), а также уничтожения или повреждения информации (ресурсов информационной системы).

[из 3.2.7 Р 50.1.056–2005]

Компьютерная атака (Attack) по Р 50.1.056-2005

Целенаправленное несанкционированное воздействие на информацию, на ресурс информационной системы или получение несанкционированного доступа к ним с применением программных или программно–аппаратных средств [из 3.2.8 Р 50.1.056–2005]

Сетевая атака по Р 50.1.056-2005

Компьютерная атака с использованием протоколов межсетевого взаимодействия [из 3.2.9 Р 50.1.056–2005]

Несанкционированное блокирование доступа к информации (ресурсам информационной системы), отказ в обслуживании (Denial of service) по Р 50.1.056-2005

Создание условий, препятствующих доступу к информации (ресурсам информационной системы) субъекту, имеющему право на него.

- Несанкционированное блокирование доступа осуществляется нарушителем безопасности информации, а санкционированное – администратором.

- Создание условий, препятствующих доступу к информации (ресурсам информационной системы), может быть осуществлено по времени доступа, функциям по обработке информации (видам доступа) и (или) доступным информационным ресурсам.

[из 3.2.10 Р 50.1.056–2005]

Закладочное устройство, закладка по Р 50.1.056-2005

Элемент средства съема информации или воздействия на нее, скрытно внедряемый (закладываемый или вносимый) в места возможного съема информации.

Примечание — Местами возможного съема информации могут быть ограждение, конструкция здания, оборудование, предметы интерьера, транспортные средства, а также технические средства и системы обработки информации.

[из 3.2.11 Р 50.1.056–2005]

Вредоносная программа по Р 50.1.056-2005

Программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на информацию или ресурсы информационной системы [из 3.2.12 Р 50.1.056–2005]

Компьютерный вирус (Computer virus) по Р 50.1.056-2005

Исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения.

Примечание — Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению.

[из 3.2.13 Р 50.1.056–2005]

Недекларированные возможности программного обеспечения по Р 50.1.056-2005

Функциональные возможности программного обеспечения, не описанные в документации [из 3.2.14 Р 50.1.056–2005]

Программная закладка (Malicious logic) по Р 50.1.056-2005

Скрытно внесенный в программное обеспечение функциональный объект, который при определенных условиях способен обеспечить несанкционированное программное воздействие.

Примечание — Программная закладка может быть реализована в виде вредоносной программы или программного кода.

[из 3.2.15 Р 50.1.056–2005]

3.3 Объекты технической защиты информации Р 50.1.056-2005

Защищаемый объект информатизации по Р 50.1.056-2005

Объект информатизации, предназначенный для обработки защищаемой информации с требуемым уровнем ее защищенности [из 3.3.1 Р 50.1.056–2005]

Защищаемая информационная система по Р 50.1.056-2005

Информационная система, предназначенная для обработки защищаемой информации с требуемым уровнем ее защищенности [из 3.3.2 Р 50.1.056–2005]

Защищаемые ресурсы информационной системы по Р 50.1.056-2005

Ресурсы, использующиеся в информационной системе при обработке защищаемой информации с требуемым уровнем ее защищенности [из 3.3.3 Р 50.1.056–2005]

Защищаемая информационная технология по Р 50.1.056-2005

Информационная технология, предназначенная для сбора, хранения, обработки, передачи и использования защищаемой информации с требуемым уровнем ее защищенности [Р 50.1.053–2005] [из 3.3.4 Р 50.1.056–2005]

Защищаемые программные средства по Р 50.1.056-2005

Программные средства, используемые в информационной системе при обработке защищаемой информации с требуемым уровнем ее защищенности [из 3.3.5 Р 50.1.056–2005]

Защищаемая сеть связи по Р 50.1.056-2005

Сеть связи, используемая при обмене защищаемой информацией с требуемым уровнем ее защищенности [из 3.3.6 Р 50.1.056–2005]

3.4 Средства технической защиты информации Р 50.1.056-2005

Техника защиты информации по Р 50.1.056-2005

Средства защиты информации, средства контроля эффективности защиты информации, средства и системы управления, предназначенные для обеспечения защиты информации [из 3.4.1 Р 50.1.056–2005]

Средство защиты информации от утечки по техническим каналам по Р 50.1.056-2005

Техническое средство, вещество или материал, предназначенные и (или) используемые для защиты информации от утечки по техническим каналам [из 3.4.2 Р 50.1.056–2005]

Средство защиты информации от несанкционированного доступа по Р 50.1.056-2005

Техническое, программное или программно–техническое средство, предназначенное для предотвращения или существенного затруднения несанкционированного доступа к информации или ресурсам информационной системы [из 3.4.3 Р 50.1.056–2005]

Средство защиты информации от несанкционированного воздействия по Р 50.1.056-2005

Техническое, программное или программно–техническое средство, предназначенное для предотвращения несанкционированного воздействия на информацию или ресурсы информационной системы [из 3.4.4 Р 50.1.056–2005]

Межсетевой экран по Р 50.1.056-2005

Локальное (однокомпонентное) или функционально–распределенное программное (программно–аппаратное средство, комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему и (или) выходящей из автоматизированной системы [из 3.4.5 Р 50.1.056–2005]

Средство поиска закладочных устройств по Р 50.1.056-2005

Техническое средство, предназначенное для поиска закладочных устройств, установленных на объекте информатизации [из 3.4.6 Р 50.1.056–2005]

Средство контроля эффективности технической защиты информации по Р 50.1.056-2005

Средство измерений, программное средство, вещество и (или) материал, предназначенные и (или) используемые для контроля эффективности технической защиты информации [из 3.4.7 Р 50.1.056–2005]

Средство обеспечения технической защиты информации по Р 50.1.056-2005

Техническое, программное, программно–техническое средство, используемое и (или) создаваемое для обеспечения технической защиты информации на всех стадиях жизненного цикла защищаемого объекта [из 3.4.8 Р 50.1.056–2005]

3.5 Мероприятия по технической защите информации Р 50.1.056-2005

Организационно-технические мероприятия по обеспечению защиты информации (Technical safeguards) по Р 50.1.056-2005

Совокупность действий, направленных на применение организационных мер и программно–технических способов защиты информации на объекте информатизации.

- Организационно–технические мероприятия по обеспечению защиты информации должны осуществляться на всех этапах жизненного цикла объекта информатизации.

- Организационные меры предусматривают установление временных, территориальных, пространственных, правовых, методических и иных ограничений на условия использования и режимы работы объекта информатизации.

[из 3.5.1 Р 50.1.056–2005]

Политика безопасности информации в организации (Organisational security policy) по Р 50.1.056-2005

Совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности [из 3.5.2 Р 50.1.056–2005]

Правила разграничения доступа в информационной системе по Р 50.1.056-2005

Правила, регламентирующие условия доступа субъектов доступа к объектам доступа в информационной системе [из 3.5.3 Р 50.1.056–2005]

Аудиторская проверка информационной безопасности в организации, аудит (Security audit) по Р 50.1.056-2005

Периодический, независимый и документированный процесс получения свидетельств аудита и объективной их оценки с целью установления степени выполнения в организации установленных требований по обеспечению информационной безопасности.

Примечание — Аудит информационной безопасности в организации может осуществляться независимой организацией (третьей стороной) по договору с проверяемой организацией, а также подразделением или должностным лицом организации (внутренний аудит).

[из 3.5.4 Р 50.1.056–2005]

Аудиторская проверка безопасности информации в информационной системе, аудит (Computer system audit) по Р 50.1.056-2005

Проверка реализованных в информационной системе процедур обеспечения безопасности информации с целью оценки их эффективности и корректности, а также разработки предложений по их совершенствованию [из 3.5.5 Р 50.1.056–2005]

Мониторинг безопасности информации (Security monitoring) по Р 50.1.056-2005

Постоянное наблюдение за процессом обеспечения безопасности информации в информационной системе с целью выявления его соответствия требованиям по безопасности информации [из 3.5.6 Р 50.1.056–2005]

Технический контроль эффективности защиты информации по Р 50.1.056-2005

Контроль эффективности защиты информации, проводимый с использованием средств контроля [из 3.5.7 Р 50.1.056–2005]

Организационный контроль эффективности защиты информации по Р 50.1.056-2005

Проверка соответствия требованиям нормативных документов в области защиты информации [из 3.5.8 Р 50.1.056–2005]

Контроль доступа в информационной системе (Access control) по Р 50.1.056-2005

Проверка выполнения субъектами доступа установленных правил разграничения доступа в информационной системе [из 3.5.9 Р 50.1.056–2005]

Санкционирование доступа, авторизация (Authorization) по Р 50.1.056-2005

Предоставление субъекту прав на доступ, а также предоставление доступа в соответствии с установленными правами на доступ [из 3.5.10 Р 50.1.056–2005]

Аутентификация подлинности субъекта доступа (Authentication) по Р 50.1.056-2005

Действия по проверке подлинности субъекта доступа в информационной системе [из 3.5.11 Р 50.1.056–2005]

Идентификация (Identification) по Р 50.1.056-2005

Действия по присвоению субъектам и объектам доступа идентификаторов и (или) действия по сравнению предъявляемого идентификатора с перечнем присвоенных идентификаторов [из 3.5.12 Р 50.1.056–2005]

Удостоверение подлинности, нотаризация (Notarization) по Р 50.1.056-2005

Регистрация данных защищенной третьей стороной, что в дальнейшем позволяет обеспечить точность характеристик данных.

Примечание — К характеристикам данных, например, относятся содержание, происхождение, время и способ доставки.

[из 3.5.13 Р 50.1.056–2005]

Восстановление данных (Data restoration) по Р 50.1.056-2005

Действия по воссозданию данных, которые были утеряны или изменены в результате несанкционированных воздействий [из 3.5.14 Р 50.1.056–2005]

Специальная проверка по Р 50.1.056-2005

Проверка объекта информатизации с целью выявления и изъятия возможно внедренных закладочных устройств [из 3.5.15 Р 50.1.056–2005]

Специальное исследование объекта технической защиты информации по Р 50.1.056-2005

Исследования с целью выявления технических каналов утечки защищаемой информации и оценки соответствия защиты информации (на объекте технической защиты информации) требованиям нормативных правовых документов в области безопасности информации [из 3.5.16 Р 50.1.056–2005]

Сертификация средств технической защиты информации на соответствие требованиям по безопасности информации по Р 50.1.056-2005

Деятельность органа по сертификации по подтверждению соответствия средств технической защиты информации требованиям технических регламентов, положениям стандартов или условиям договоров [из 3.5.17 Р 50.1.056–2005]

Аттестация объекта информатизации по Р 50.1.056-2005

Деятельность по установлению соответствия комплекса организационно–технических мероприятий по защите объекта информатизации требованиям по безопасности информации [из 3.5.18 Р 50.1.056–2005]

Оценка, анализ риска (Risk assessment, analysis) по Р 50.1.056-2005

Выявление угроз безопасности информации, уязвимостей информационной системы, оценка вероятностей реализации угроз с использованием уязвимостей и оценка последствий реализации угроз для информации и информационной системы, используемой для обработки этой информации [из п. 3.5.19 Р 50.1.056–2005]

Приложение А (справочное) - Общетехнические термины и определения, связанные с областью информационных технологий Р 50.1.056-2005

Автоматизированная система (АС) (Automated system) по ГОСТ 34.003-90

Система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций [из 1.1 ГОСТ 34.003—90]

Информационная система по Р 50.1.056-2005

- Организационно–упорядоченная совокупность документов (массивов документов) и информационных технологий, в том числе с использованием средств вычислительной техники и связи [5].

- Автоматизированная система, результатом функционирования которой является представление выходной информации для последующего использования.

[из А.2 Р 50.1.056–2005]

Защищаемая информация по ГОСТ Р 50922-2006

Информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Примечание — Собственниками информации могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

[из 2.5.2 ГОСТ Р 50922–2006]

Данные (Data) по ГОСТ 15971-90

Информация, представленная в виде, пригодном для обработки автоматическими средствами при возможном участии человека [из 1 табл. 1 ГОСТ 15971—90]

Безопасность по ГОСТ 1.1-2002

Отсутствие недопустимого риска, связанного с возможностью нанесения ущерба.

Примечание — В области стандартизации безопасность продукции, процессов и услуг обычно рассматривается с целью достижения оптимального баланса ряда факторов, включая такие нетехнические факторы как поведение человека, позволяющее свести устранимый риск, связанный с возможностью нанесения ущерба здоровью людей и сохранности имущества, до приемлемого уровня.

[из А.7 ГОСТ 1.1—2002]

Защита информации по ГОСТ Р 50922-2006

Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию [из 2.1.1 ГОСТ Р 50922–2006]

Защита информации от утечки по ГОСТ Р 50922-2006

Защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение (затруднение) получения защищаемой информации (иностранными) разведками и другими заинтересованными субъектами.

Примечание — Заинтересованными субъектами могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

[из 2.3.2 ГОСТ Р 50922–2006]

Криптографическая защита данных по Р 50.1.056-2005

Защита данных при помощи криптографического преобразования данных [1] [из А.9 Р 50.1.056–2005]

Требование по ГОСТ 1.1-2002

Положение нормативного документа, содержащее критерии, которые должны быть соблюдены [из 6.1.1 ГОСТ 1.1—2002]

Объект информатизации по ГОСТ Р 51275-2006

Совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или помещений и объектов, предназначенные для ведения конфиденциальных переговоров [из 3.1 ГОСТ Р 51275–2006]

Риск по ГОСТ Р 56257-2014

Сочетание вероятности нанесения ущерба и тяжести этого ущерба в виде негативных последствий (разрушение, повреждение здания, сооружения, системы, элемента, нарушение в работе, авария и связанные с ними опасности нанесения ущерба жизни и здоровью человека и (или) ущерба окружающей среде) при внешних воздействиях природного или техногенного происхождения [из 2.66 ГОСТ Р 56257–2014]

Информативный сигнал по ГОСТ Р 53114-2008

Сигнал, по параметрам которого может быть определена защищаемая информация [из 3.3.13 ГОСТ Р 53114–2008]

Доступ по Р 50.1.056-2005

Извлечение информации из памяти средства вычислительной техники (электронно–вычислительной машины) или помещение информации в память средства вычислительной техники (электронно–вычислительной машины) [из А.14 Р 50.1.056–2005]

Доступ к информации (ресурсам информационной системы) по Р 50.1.056-2005

Получение возможности ознакомления с информацией, обработки информации и (или) воздействия на информацию и (или) ресурсы информационной системы с использованием программных и (или) технических средств [1].

Примечание — Доступ осуществляется субъектами доступа, к которым относятся лица, а также логические и физические объекты [1]

[из А.15 Р 50.1.056–2005]

Субъект доступа (в информационной системе) по Р 50.1.056-2005

Лицо или единица ресурса информационной системы, действия которого по доступу к ресурсам информационной системы регламентируются правилами разграничения доступа [из А.16 Р 50.1.056–2005]

Объект доступа (в информационной системе) по Р 50.1.056-2005

Единица ресурса информационной системы, доступ к которой регламентируется правилами разграничения доступа [1] [из А.17 Р 50.1.056–2005]

Средство измерений по Р 50.1.056-2005

Техническое средство, предназначенное для измерений, имеющее нормированные метрологические характеристики, воспроизводящее и (или) хранящее единицу физической величины, размер которой принимают неизменным (в пределах установленной погрешности) в течение известного интервала времени [из А.18 Р 50.1.056–2005]

Сеть связи по Р 50.1.056-2005

Технологическая система, включающая в себя средства и линии связи и предназначенная для электросвязи или почтовой связи [6] [из А.19 Р 50.1.056–2005]

Ресурсы (информационной системы) по Р 50.1.056-2005

Средства, использующиеся в информационной системе, привлекаемые для обработки информации (например, информационные, программные, технические, лингвистические) [из А.20 Р 50.1.056–2005]

Нормативный правовой документ по Р 50.1.056-2005

Письменный официальный документ, принятый в установленном порядке, управомоченного на то органа государственной власти, органа местного самоуправления или должностного лица, устанавливающий правовые нормы (правила поведения), обязательные для неопределенного круга лиц, рассчитанные на неоднократное применение и действующие независимо от того, возникли или прекратились конкретные правоотношения, предусмотренные актом [7] [из А.21 Р 50.1.056–2005]

Выделенное помещение по Р 50.1.056-2005

Специальное помещение, предназначенное для регулярного проведения собраний, совещаний, бесед и других мероприятий секретного характера [из А.22 Р 50.1.056–2005]

Измерительный контроль (Control by measurement) по ГОСТ 16504-81

Контроль, осуществляемый с применением средств измерений [из 111 ГОСТ 16504—81]

Информация по ГОСТ Р 50922-2006

Сведения (сообщения, данные) независимо от формы их представления [из 1 Приложения А ГОСТ Р 50922–2006]

Нарушитель безопасности информации по Р 50.1.056-2005

Физическое лицо, случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности информации при ее обработке техническими средствами в информационных системах [из А.25 Р 50.1.056–2005]

Документированный процесс по Р 50.1.056-2005

Процесс, реализация которого осуществляется в соответствии с разработанным комплектом документов (документацией) и подтверждается соответствующими записями [из А.26 Р 50.1.056–2005]

Свидетельства (доказательства) аудита информационной безопасности по Р 50.1.056-2005

Записи, изложения фактов или другая информация, которые имеют отношение к критериям аудита информационной безопасности и могут быть проверены.

Примечание — Свидетельства аудита информационной безопасности могут быть качественными или количественными.

[из А.27 Р 50.1.056–2005]

Критерии аудита информационной безопасности в организации по Р 50.1.056-2005

Совокупность принципов, положений, требований и показателей действующих нормативных документов, относящихся к деятельности организации в области информационной безопасности.

Примечание — Критерии аудита информационной безопасности используют для сопоставления с ними свидетельств аудита информационной безопасности.

[из А.28 Р 50.1.056–2005]

Управление риском по ГОСТ Р 51897-2002

Действия, осуществляемые для выполнения решений в рамках менеджмента риска.

Примечание — Управление риском может включать в себя мониторинг, переоценивание и действия, направленные на обеспечение соответствия принятым решениям.

[из 3.4.2 ГОСТ Р 51897–2002]

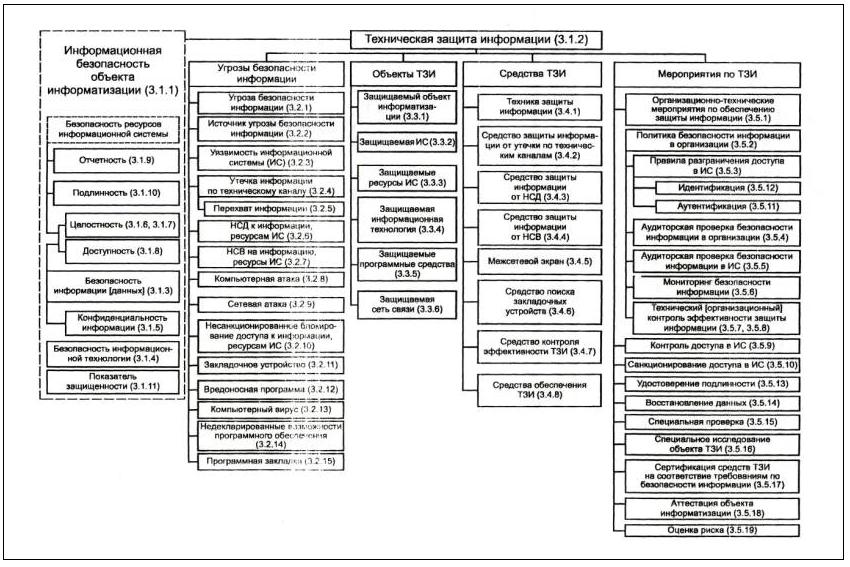

Приложение Б (рекомендуемое) - Схема взаимосвязи стандартизованных терминов Р 50.1.056-2005

[из Приложение Б (рекомендуемое) – Схема взаимосвязи стандартизованных терминов Р 50.1.056–2005]

Библиография Р 50.1.056-2005

[1] Рекомендации по стандартизации Р 50.1.053–2005 Информационная технология. Основные термины и определения в области технической защиты информации

[2] Руководящий документ. Гостехкомиссия России, 1998 г. Защита от несанкционированного доступа к информации. Термины и определения

[3] ИСО 2382–8:1998 Информационная технология. Словарь. Часть 8. Безопасность

[4] Руководящий документ. Гостехкомиссия России, 1998 г. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации

[5] Федеральный закон Российской Федерации от 20.02.1995 № 24–ФЗ (в ред. Федерального закона от 10.01.2003 № 15–ФЗ Об информации, информатизации и защите информации

[6] Федеральный закон Российской Федерации от 7.07.2003 № 126–ФЗ О связи

[7] Пленум Верховного суда Российской Федерации. Постановление от 20.01.2003 г. № 2 О некоторых вопросах, возникших в связи с принятием и введением в действие Гражданского процессуального кодекса Российской Федерации

[из Библиография Р 50.1.056–2005]